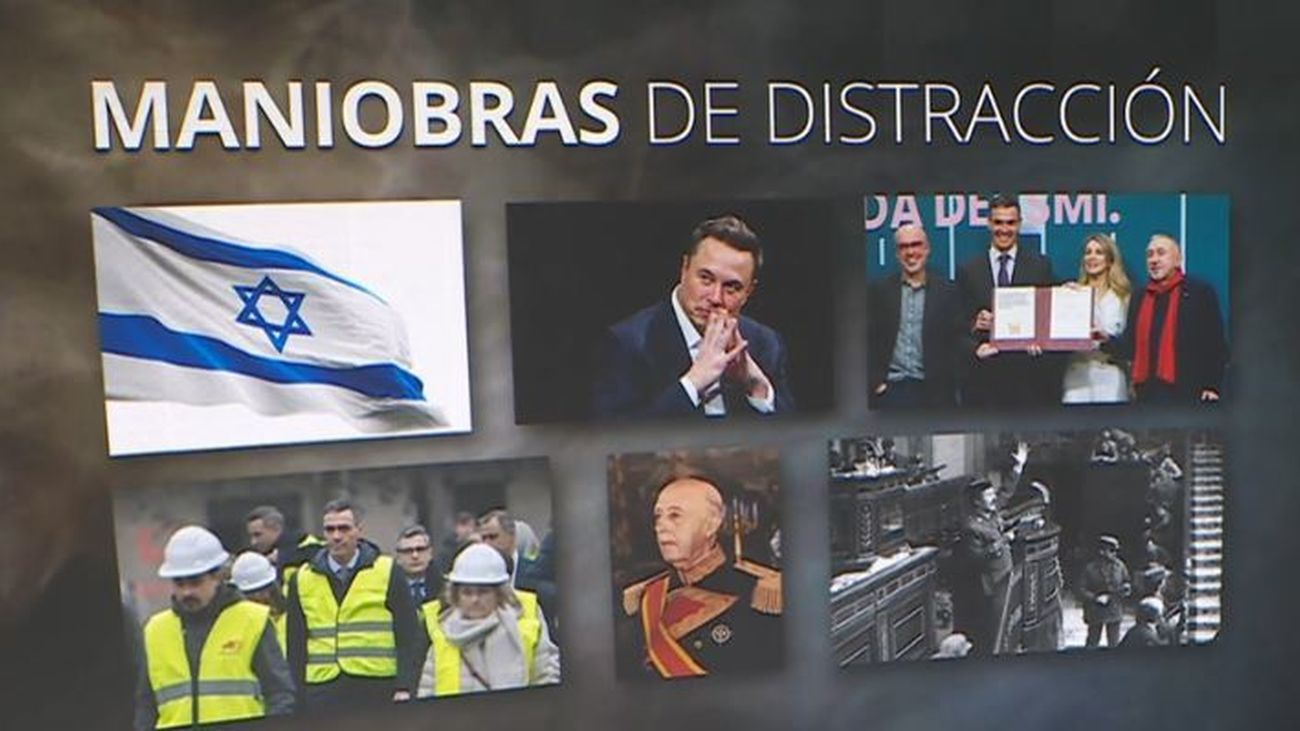

Tras conocer que los teléfonos del presidente del Gobierno, Pedro Sánchez, y de la ministra de Defensa, Margarita Robles fueron víctimas del espionaje de Pegasus, surgen dudas sobre la protección de los altos cargos del Gobierno.

El ministro de la Presidencia, Félix Bolaños, ha confirmado que Sánchez ha sufrido dos ataques a su móvil en mayo del año pasado, de los que se extrajeron 2,6 gigas y 130 megas de datos. En el caso de Robles, su móvil fue atacado en junio de 2021 y le robaron unos 9 megas de datos.

La Audiencia Nacional es la encargada de investigar las intrusiones en ambos dispositivos móviles y descubrir cuál es el contenido exacto que ha sido sustraído.

Según el experto en ciberseguridad y abogado Paco Pérez, "el sistema o software Pegasus es legal, se compra a una empresa israelí y es muy difícil de detectar".

Funciona "evitando ser detectado" y "el propietario es el único que puede saber qué tipo de documentación tenía en su propio dispositivo". Explica que "si esa información estaba bien cifrada, puede ser difícil o imposible acceder a los datos", aunque "roben la información".

Este tipo de programas son contratados por agencias de inteligencia y gobiernos para "evitar atentados" o "localizar a gente atrapada".

Funciona "parecido a un virus, pero es muy sofisticado". En la web de la empresa, "explican a quién le venden estos sistemas y a quién no". La herramienta no es el problema, considera el experto, "sino el uso que se pueda hacer para llegar a espiar al presidente de un Gobierno de un estado democrático".